ニュース

これらの2つのDeFiプロトコルがどのようにして1100万ドルの「再入可能攻撃」の犠牲になったのか

3月15日、攻撃者 サイフォン 2つから1100万ドル以上 DeFi プラットフォーム、 アガベ と 百の財政。 それは、上の両方のプロトコルに対するフラッシュローンの「再入可能攻撃」であるように見えました。 ノーシスチェーン 調査によると。 同様に、プラットフォームはさらなる損害を未然に防ぐために契約を停止しました。

被害の評価

Solidityの開発者および作成者 NFT 流動性プロトコルアプリ、 シェゲン 3月16日の一連のツイートでハッキングを強調することを選択しました。 驚いたことに、この分析は、前述のエンティティが同じエクスプロイトで225,000ドルを失った後に行われました。

すでにいくつかの良いスレッド(そしてあまりにも早く話したいくつかの悪いスレッド)がありました @Agave_lending と @HundredFinance 今日ハックします。

これが私の分析と考察です。エクスプロイトから225,000ドル以上を失い、何が起こったのかを調査した後です👇

—シェゲン(@shegenerates) 2022年3月15日

彼女の予備調査により、GnosisChainのwETH契約機能を悪用することで攻撃が機能したことが明らかになりました。 これにより、攻撃者はアプリが債務を計算する前に暗号を借り続けることができ、それ以上の借り入れができなくなります。 エルゴ、犯人は、資金がプロトコルから流出するまで、彼らが投稿したのと同じ担保に対して借りることによって、前述のエクスプロイトを実行しました。

さらに悪いことに、資金は安全ではありませんでした。 「彼らはほとんど永遠に消えましたが、まだ希望があります」と彼女は 追加した。 とは言うものの、Gnosisの創設者であるMartin Koppelmannは、混乱の中で確実性をもたらすためにツイートしました。 コッペルマンは主張した、

約束をすることはできません。まず、何が起こったのかを本当に理解する必要があります。 しかし、私は一般的に、ユーザーが資金を借りたり、資金を投資したりすることによって資金を失うのを防ごうとするGnosisDAOの提案を支持します。 @Agave_lending

—MartinKöppelmann🇺🇦(@koeppelmann) 2022年3月15日

さらに調査した後、攻撃者はこの契約を3つの機能で展開したとされています。 ブロック21120283および21120284では、ハッカーはコントラクトを使用して、影響を受けるプロトコルであるAgaveと直接対話しました。 Agaveのスマートコントラクトは、184億ドルを確保したAaveと本質的に同じでした。

でエクスプロイトが報告されていないため AAVE、どうやってリュウゼツランを排水することができますか? さて、ここにあります まとめ それが「意図せずに」危険な方法でどのように使用されたかについて。

ウェス契約は、誰かがウェスをGCに初めて移動したときに展開されました。 ブリッジを介して新しいトークンを持ってくるたびに、新しいトークンコントラクトが作成されます。

callAfterTransfer関数は、トークンをブリッジに直接送信して永久に失うことを防ぐのに役立ちます pic.twitter.com/ZiAZAcTtSI

—シェゲン(@shegenerates) 2022年3月15日

言われたハッカーはリュウゼツランで彼らの担保より多くを借りることができました。 それにより、すべての借りることができる資産を持って立ち去ります。

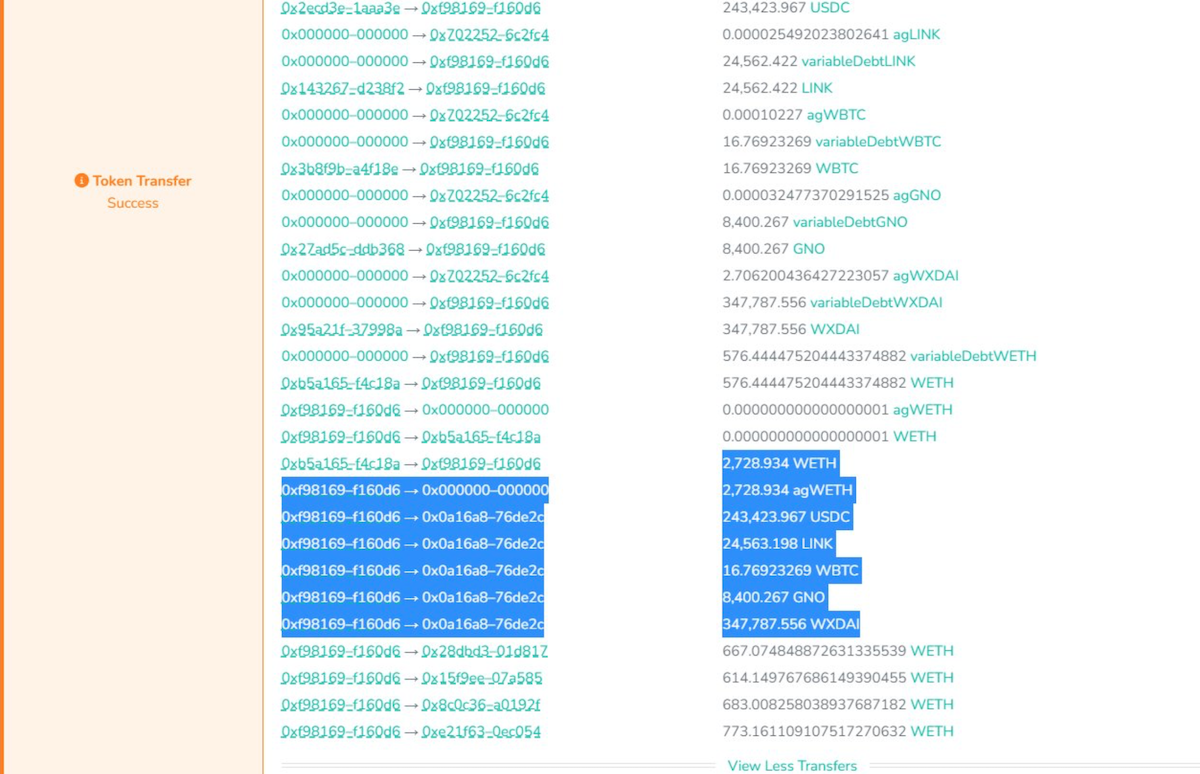

ソース: ツイッター

借入資産は、2,728.9 WETH、243,423 USDC、24,563 LINK、16.76 WBTC、8,400 GNO、および347,787WXDAIで構成されています。 全体として、ハッカーは約1,100万ドルで利益を上げました。

それにもかかわらず、Shegenは、攻撃の防止に失敗したことでAgave開発者を非難しませんでした。 彼女によると、開発者は安全で安全なAAVEベースのコードを実行しました。 それでも 中古 安全でないトークンを使って、安全でない方法で。

「GCのすべてのDeFiプロトコルは、既存のブリッジトークンを新しいものと交換する必要があります」と彼女は結論付けました。

ブロックチェーンセキュリティ研究者 ムディットグプタ 繰り返し エクスプロイトの背後にある同様の原因。

AgaveとHundredFinanceは、今日Gnosisチェーン(以前のxDAI)で悪用されました。

ハッキングの根本的な理由は、Gnosisの公式のブリッジトークンが非標準であり、転送のたびにトークンレシーバーを呼び出すフックがあることです。 これにより、再入可能攻撃が可能になります。 pic.twitter.com/8MU8Pi9RQT

— Mudit Gupta(@Mudit__Gupta) 2022年3月15日

これは英語版からの翻訳です。